Este artículo pretende ser una guía de iniciación a la ciberseguridad en empresas, ya que esto es un aspecto muy importante y pocos negocios tienen en cuenta. Para ello, desde CentroMipc comentaremos los peligros y la situación actual de las empresas en este ámbito. Y hablaremos de tecnología de protección.

Todo de una forma concreta y muy básica , pero suficiente para tener un criterio sobre lo que se mueve en este ámbito.

Soluciones TIC para la Empresa y situación actual. Ciberseguridad ante ataques de ransomware y otros

La compañía de seguros Allianz en un informe anual, identifica los principales riesgos corporativos para los próximos 12 meses, basado en el conocimiento de más de 2.700 expertos en gestión de riesgos de 92 países y territorios.

La interrupción del negocio, el brote pandémico y los incidentes cibernéticos son los tres principales riesgos comerciales para 2021.

Esto es ya un problema que tenemos que gestionar en nuestro día a día. Para entenderlo debemos conocer cómo van a atacar nuestros sistemas.

Según la consultora DELOITTE , el sector de las TIC debe ser un área de creciente expansión.

Ciberseguridad. Principales peligros (técnicas de ataque)

- Phishing: es una técnica que consiste en hacer que persiguen el engaño a una víctima ganándose su confianza o haciéndose pasar por una persona, empresa o servicio de confianza, suplantación de identidad de tercero de confianza, para manipularla y hacer que realice acciones que no debería realizar. Enviar nuestros datos, o en definitiva información que ellos pueden usar. Se hacen pasar por bancos, suplantando la cuenta de whatsapp de algún contacto, o clonando páginas webs que usamos habitualmente.

- Ransomware: es una forma de malware que está en auge, bloquea encriptando los archivos o dispositivos del usuario y luego reclama un pago online anónimo para restaurar el acceso. Suele entrar por correo electrónico, por eso es tan importante usar servicios de correo profesional en la empresa.

- Amenazas persistentes avanzadas (APT): que puede ser incluso cuando hemos creído neutralizar un ataque, vuelven a entrar, pues los “malos” dejan sus propias puertas traseras. Por eso el clásico antivirus ya no es tan eficiente en este tipo de ataques hay que dar un paso más.

- Formjacking: por el cual infectan comercios online para secuestrar sus datos.

Y hay muchos más DDOS, Zoom Bombing , for jacking, etc. Si quieres conocer más términos de ciberseguridad consulta esta guía oficial de INCIBE.

Principales puertas de entrada, donde debemos vigilar

En los sistemas de gestión interna entran por el correo electrónico, por programas instalados o por documentos que se reciben.

En el caso de las tiendas web, entran usando código para contaminar y/o secuestrar la información en las webs si existen formularios y tiendas.

Soluciones: precauciones y buenas prácticas TIC en ciberseguridad

Soluciones en la práctica y resumen de buenas prácticas

- Planificar la gestión y uso de la información

- Monitorizar, planificar y revisar el uso de la información.

- Asegurar la información, uso y trasmisión.

- Tener planes para resolver eventualidades.

En el blog de INCIBE encontrarás más información para la gestión de todo esto.

En los más concreto en nuestro día a día se debe tener en cuenta sobre la ciberseguridad en empresas lo siguiente:

- Tener equipos con sistemas operativos actualizados

- Tener equipos no comprometidos localmente, es decir que desde dentro están monitorizados a lo que tienen acceso y quién.

- Copias de seguridad seguras, comprobadas.

- Tener un sistema antimalware de última generación : epp

- Habilitar cortafuegos perimetral, desde el exterior a la red.

- Habilitar cortafuegos horizontal, interno en la red.

- Unificar la monitorización de los equipos, controlar y regular el uso y accesos.

- Mantener el software de gestión actualizado.

Planteamiento teórico y marco normativo-estandarización

Para llegar a las conclusiones antes descritas, existe un marco teórico, que se puede resumir en el Esquema Nacional de Seguridad y la familia de normas ISO 27000.

Sin embargo, el Esquema Nacional de Seguridad es una norma jurídica enfocada en la protección y la norma ISO 27001 es un sistema de gestión que contiene los requisitos para la construcción de un sistema de gestión de la seguridad.

ENS: Esquema nacional de seguridad

EL ENS establece los requisitos mínimos para poder tener un planteamiento de seguridad en cuanto a los medios electrónicos y conseguir la protección adecuada. Su objetivo es conseguir la confianza de los usuarios y empresas en el uso de la tecnología.

Norma : ISO 27000

Las empresas certificadas en ISO 27001 tienen buena parte del camino recorrido para lograr su conformidad con el ENS.

«ISO 27001 pertenece a la familia de normas recogidas en ISO / IEC 27000 amparadas en la Organización Internacional de Estandarización (ISO), donde se determina una implementación efectiva de la seguridad de la información empresarial desarrollada en las normas:

- ISO 27001 Contiene los requisitos a certificar.

- ISO 27002 Se presenta como un conjunto de buenas prácticas y recomendaciones que nos ayudan a implementar la norma 27001 que es la norma a certificar.

- ISO 27001 es una disposición internacionalmente reconocida que nos ayuda a gestionar la seguridad de la información en cualquier tipo de organizaciones.

La norma ISO 27001 es un esquema certificable que ha sido probado a nivel internacional cuyo origen se sitúa en la norma británica BS 7799-2.

Desde sus primeros pasos en el año 2005 hasta el día de hoy ISO 27001 ha sufrido varias revisiones donde se han ido incorporando progresivamente las mejores prácticas en seguridad de la información, basándose en la experiencia de todo tipo de organizaciones y con la ayuda de los mejores expertos en seguridad de la información.

El certificado iso 27001 nos dota de ventaja comercial, reducción de riesgos, mejora la imagen de marca, mejora la competitividad y el cumplimiento legal.»

Adiós al antivirus. Bienvenido EPP, EDR, threat hunting

Las herramientas de ciberseguridad en empresas inconexas actuales generan infinitas alertas muy poco contextualizadas. Para reducir los tiempos de respuesta, las herramientas deben ofrecer una visión completa del incidente, con numerosos detalles que permitan investigarlo.

El antivirus, en modo resumido, escanea código de las aplicaciones y compara con patrones ya conocidos, para poder detectar código malicioso. Con técnicas heurísticas, comprobación de firmas y comprobación de integridad.

El Endpoint va más allá, pretende ser el eslabón de una cadena. Que además de lo anterior interactúa con un sistema superior (EDR) que recibe información, analiza comportamiento, tráfico de red, etc.

El EDR está enfocado en amenazas avanzadas, las diseñadas para evadir la primera capa de defensa y que logran penetrar en la red. Detecta esa actividad y contiene al adversario antes de que pueda moverse lateralmente en la red. Estas entidades superiores, son sistemas que recopilan información de ataques, interactúan con los ordenadores locales y pueden tomar decisiones de bloqueo y usan machine learning (aprendizaje automático). Son los sistemas EDR .

Estos sistemas son el paso previo, a tener un centro de control externo que monitoriza los ataques y bloquea, avisa, analiza y reporta los ataques también con equipos de especialistas en remoto.

Así, combinar personas, tecnología y procesos se convierte en una estrategia clave para conseguir ser el aliado de ciberseguridad en empresas que todo negocio necesita.

Qué solución EDR escoger. Quien certifica al certificador

Consultoras independientes, laboratorios TIC, existen una amplio abanico de empresas que aportan criterio, pues reparten de modo público análisis, informes y comparativas que son muy valiosos a la hora de optar por software.

Entre los laboratorios TIC, que analizan y testean están :

AV-TEST GmbH es el instituto de investigación independiente en materia de seguridad informática de Alemania. Los expertos de Magdeburgo llevan más de 15 años garantizando la ejecución de pruebas individuales y comparativas que aseguran la calidad de todos los productos de seguridad informática relevantes a nivel internacional.

AV-Comparatives es una organización independiente que ofrece pruebas sistemáticas que verifican si el software de seguridad, como los productos antivirus para PC / Mac y las soluciones de seguridad móvil, cumple sus promesas. La certificación de AV-Comparatives proporciona un sello oficial de aprobación para el rendimiento del software que es reconocido mundialmente.

Podríamos nombrar otros como nss labs, check lab, eSecurity Planet, etc.

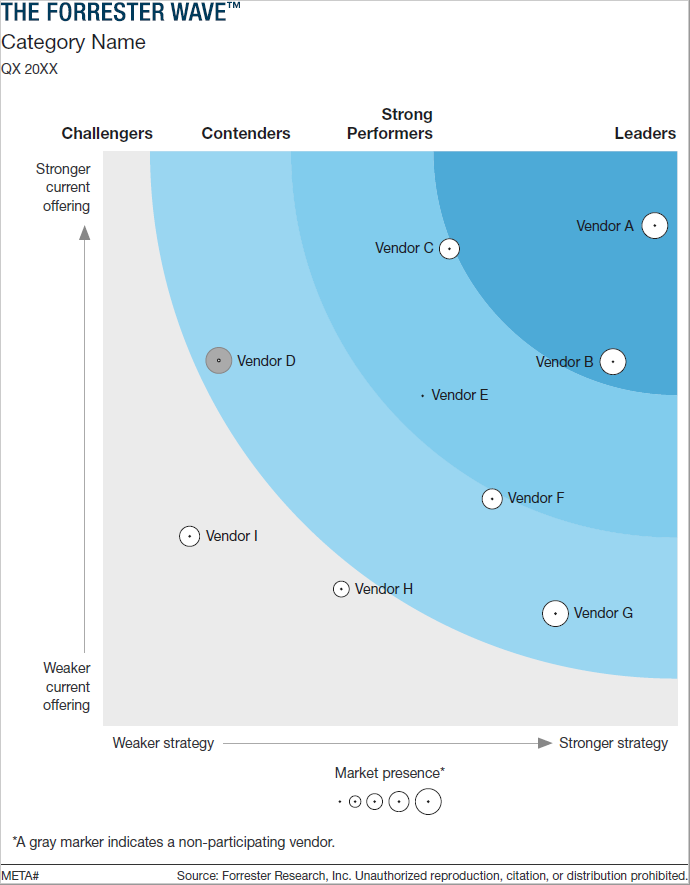

Análisis de mercado, las consultoras : Gartner o Forrester

Pero las grandes consultoras dan un paso más. Analizan la capacidad, la tecnología, la facilidad de uso, las prestaciones y la satisfacción de los clientes para finalmente hacer análisis de las aplicaciones.

Desde el punto de vista de CentroMiPc, Gartner tendía a estar más enfocado en la viabilidad corporativa y en la métrica general de negocios/financiera. Forrester está más enfocado en la tecnología y capacidades reales del producto.

Gartner proporciona el análisis de investigación y el consejo para profesionales de las TIC (tecnologías de la información y la comunicación), empresas de tecnología y la comunidad de la inversión. Gartner utiliza para presentar sus análisis los conocidos como cuadrantes mágicos y los ciclos de sobreexpectación (hype cycle).

Cuadrante mágico de Gartner, claves para analizarlo

Forrester Research es una empresa independiente de investigación de mercados que brinda asesoramiento sobre el impacto existente y potencial de la tecnología a sus clientes y al público en general. Forrester Research tiene cinco centros de investigación en los Estados Unidos.

Desde CentroMipc tenemos una amplia experiencia en seguridad tecnológica y ciberseguridad en empresas. Si tienes cualquier duda estamos para ayudarte, así que no dudes en ponerte en contacto con nosotros, ya que la seguridad de tu empresa es primordial.

Deja una respuesta